行業(yè)需求

行業(yè)需求

1.網點被攻擊入侵幾率高

網絡規(guī)模龐大,接入節(jié)點分布廣泛,同時擁有對外開放的網點,攻擊者可利用分散在各地可接入的網絡末端侵入網絡,進行數據監(jiān)聽、惡意攻擊、數據竊取、業(yè)務系統(tǒng)篡改等安全操作,網點末端接入風險是網安全建設的重中之重。

2.終端易被利用

雖然運行的網絡與互聯網屬于物理隔離,黑客無法通過互聯網入侵攻擊,但非法人員可通過內部突破,私接無線AP、或者直通網線轉換頭,甚至直接連電腦,這樣原本物理隔離、無懈可擊的安全網絡將輕易被入侵,嗅探、掃描、破解、挖洞、入侵等黑客行為對網絡產生威脅。

3.末端設備易被惡意仿冒入侵

末端由于分布廣泛,人力無法在物理位置進行時刻防范,易被攻擊者仿冒IP/MAC入侵網絡,造成數據泄漏、惡意攻擊的安全風險。

4.非末端設備接入

網絡規(guī)模龐大且復雜,非法設備可通過網點各種途徑接入網絡,雖現階段信通部門在網關級設置有IP/MAC綁定,但無法防止此類設備接入,仍可以與同網段設備互訪,非法設備只需通過同網段設備作為跳板就可以入侵到網絡。同時缺乏實時性,什么時間、是誰、從哪里接入了網絡,無實時數據。

5.終端合規(guī)無強制技術手段

單位行政上要求部署桌面終端管理軟件、殺毒軟件,但缺乏技術手段強制安裝,存在不裝、未裝、漏裝等終端入網,造成主機層面安全防護的“短板效應”。

6.網點隱蔽性泄密通道潛伏

網點深處末端,其機房長年累積網線標簽脫落,一線運維人員信息化水平不同,有可能產生辦公網與互聯網網線互聯(誤聯)的隱蔽性泄密通道產生,此時來自互聯網的病毒有可能通過渠道進行傳播,甚至內部的APT潛伏性攻擊木馬發(fā)揮作用。

以上現象造成的網絡邊界威脅實時存在,給單位產生很大的安全隱患,如何從如此龐大的威脅數據中實時準確的識別定位管理各種威脅,刻不容緩。

解決方案

解決方案

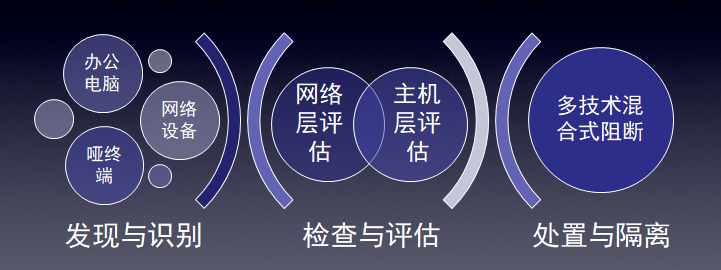

基于發(fā)現與識別-檢查與評估-處置與隔離的思路進行的設計:

1)自動感知各網點存活的各類型設備節(jié)點,構建邊界可信空間,解決體系各網點邊界不清、資產不明,提高管理效率和準確度,實現管理的透明化,規(guī)范化;

2)對邊界可信空間造成破壞的安全風險進行感知,自動鑒別非授權接入、違規(guī)類型設備接入、非法仿冒接入、隱蔽性泄密通道、網中網等風險行為,動態(tài)感知與評估各網點邊界空閑可信能力;

3)對感知的風險評估做到事前隔離處置,以保障核心數據以及整體網絡的安全、可靠,解決系統(tǒng)信息化建設飛速發(fā)展帶來的內網管理新問題和挑戰(zhàn)。

方案價值

方案價值

本解決方案在兼容性、安全性、易用性上都具有十分大的優(yōu)勢,具體如下:

1. 兼容性好

能源行業(yè)屬于大型路由網,而且終端類型復雜多樣,沒有一個單一的準入控制技術可以完美的解決如此復雜網絡環(huán)境的網絡接入問題,所以系統(tǒng)提供單臺設備支持多種準入技術,可并行使用,兼容各種復雜環(huán)境;

2. 安全性高

系統(tǒng)構建邊界級、應用級阻斷效果,實現真正意義上的準入控制;

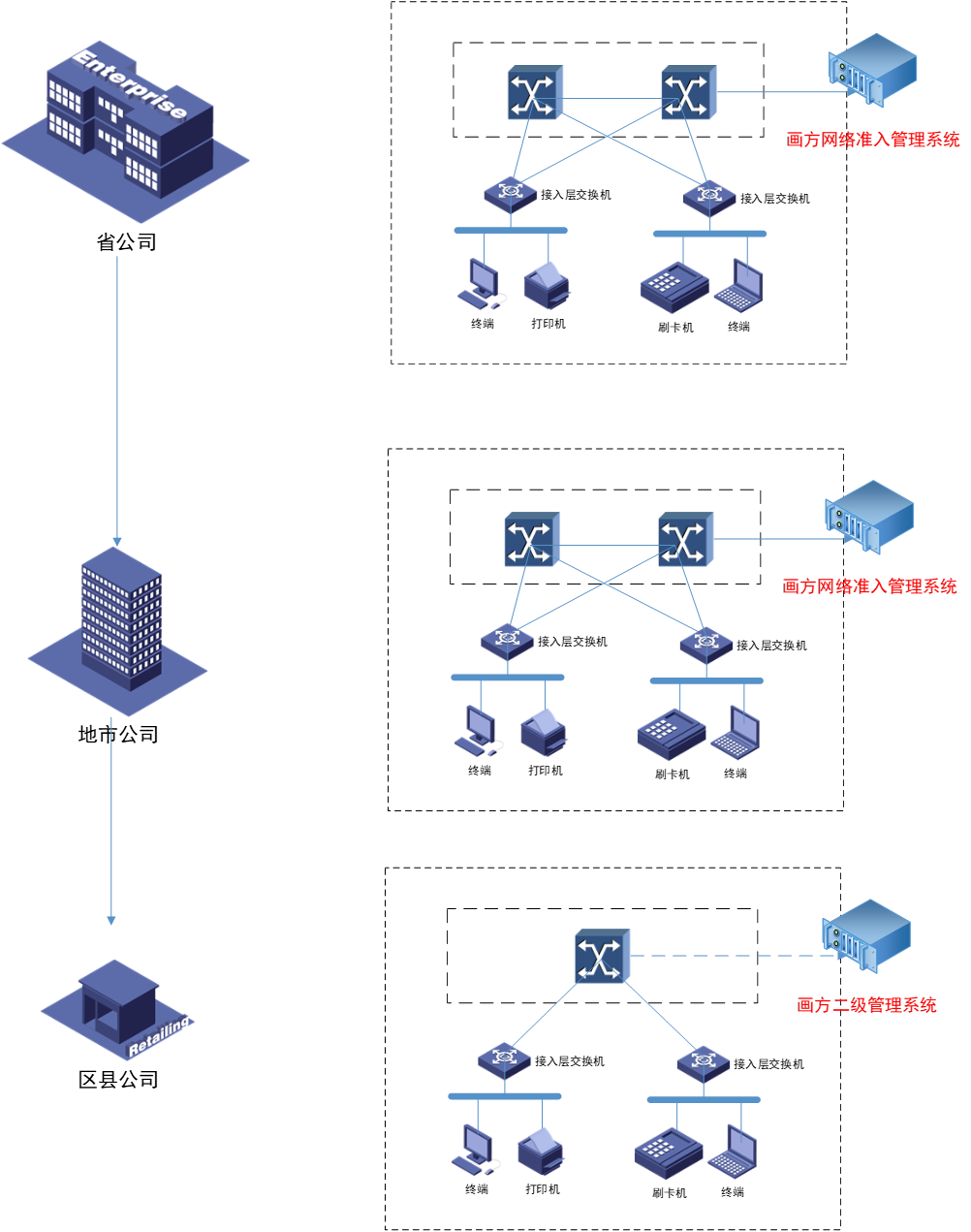

3. 擴展性高

系統(tǒng)采用分級部署、集中管理的方式對單位全部接入設備進行集中查看和管理,可以靈活的在橫向和縱向上進行擴展;

4. 部署維護工作量小

可以做到無需交換機聯動,不依賴交換機的部署方式;

全程portal引導交互,用戶根據交互提示自行完成入網,除審批入網動作,管理員無需過多參與。